A medida que las organizaciones avanzan en sus iniciativas de transformación digital, sus infraestructuras de TI se vuelven cada vez más complejas. A la creciente presencia de dispositivos IoT conectados a la red, fenómenos cada vez más extendidos como BYOD o la tecnología operacional (la denominada Industria 4.0), ha venido a sumarse en los últimos meses una crisis sanitaria sin precedentes en la historia reciente, que ha añadido más complejidad si cabe, al provocar que cientos de miles de trabajadores hayan comenzado a trabajar desde sus casas o en localizaciones remotas, extendiendo el perímetro de la red hasta el infinito.

Todo lo anterior hace que las organizaciones actuales se enfrenten a una serie de retos, tanto de gestión como de seguridad, entre los que se encuentran la proliferación de dispositivos conectados a la red, la fragmentación de las herramientas de seguridad, con la consiguiente desconexión de la información de seguridad (silos), y que provoca a su vez que problemas como el malware y el phishing no puedan atajarse con facilidad, y por último la complejidad de gestión que toda esta fragmentación ocasiona.

Lo primero que hay que decir es que la Transformación Digital ha traído un cambio de paradigma, y como todo cambio de paradigma exige un replanteamiento integral de toda la estrategia de seguridad. No pueden solucionarse nuevos problemas con viejas recetas. Un caso claro lo presentan los dispositivos IoT. Esto es un fenómeno totalmente nuevo. Dispositivos interconectados han existido siempre, pero estaban integrados en sistemas que eran comportamientos estancos. Ahora están conectados a la red IP corporativa y son autónomos, extendiendo el perímetro de esa red – y por tanto la superficie de ataque – a una escala desconocida hasta ahora. Un sector en el que esto está ocurriendo claramente es el sector “utilities”, pionero en el uso de sistemas IoT en instalaciones.

La otra gran tendencia que está aquí no sólo para quedarse, sino para crecer de forma exponencial es “cloud computing”. Muchas de las otras tendencias tecnológicas que observamos en el mercado no hacen sino impulsar el uso de la nube, desde la proliferación de sucursales y localizaciones remotas – incluyendo el teletrabajo – hasta los beneficios que aporta en la gestión de infraestructuras crecientemente complejas. Y para dar todavía más impulso a la nube, una crisis sanitaria como la actual, que ha hecho que muchas empresas se planteen – quizá por primera vez – que migrar sus infraestructuras a la nube les puede garantizar la continuidad de negocio en condiciones críticas y mejorar la resiliencia de la organización en su conjunto.

En este contexto, las organizaciones necesitan replantearse por completo su estrategia de seguridad. Cosas que antes no eran un problema, ahora sí lo son, debido entre otras cosas a la creciente dispersión geográfica de las ubicaciones corporativas. La falta de integración de todas las herramientas de seguridad de que dispone la empresa impide aplicar una política de seguridad unificada y consistente, y al mismo tiempo aplicarla de forma flexible para atender a las necesidades de cada entorno.

Y es que para muchas organizaciones, el problema básico no es ya tanto mitigar las amenazas, como manejar de forma coherente las alertas y la información de seguridad que generan los múltiples sistemas que están funcionando en la empresa. La propia definición de amenaza, para una determinada organización, es un concepto relativo, que depende de la “postura” de seguridad que se defina en función de la propia naturaleza y objetivo de negocio de la organización. Esta “postura” es diferente para un banco o para una mediana empresa.

Un par de ejemplos, de entornos de actividad bien diferentes, en los que la transformación digital está ocasionando múltiples retos: una cadena de gasolineras y una gran firma de consultoría, con presencia global. Una gasolinera tiene sus aplicaciones de negocio sincronizadas vía cloud, no necesitan ir al datacenter corporativo para consumir y son críticas. Por otro lado los equipos de oficina están muy protegidos, pero luego nos encontramos con dispositivos IoT que se conectan a Internet a través del router de la estación de servicio, poniendo en riesgo la red de toda la organización.

En el caso de una empresa global de consultoría, con miles de empleados en decenas de países, nos encontramos con que las infraestructuras en cada delegación son distintas. Esto da como resultado una infraestructura corporativa altamente heterogénea y difícil de gestionar de forma centralizada. El resultado de ello ha sido que durante la crisis del COVID-19 han visto caer sus VPNs, causando graves problemas al desarrollo normal de sus operaciones de negocio.

Hacia una infraestructura de seguridad integrada y con información compartida

La respuesta a esta problemática pasa por adoptar una estrategia de seguridad que permita conocer primero, de forma global, y posteriormente definir, cual es la postura de seguridad de una determinada organización.

Hay tres aspectos a considerar. Por un lado es necesario tener una visibilidad global de toda la infraestructura de TI, independientemente de la ubicación, dispositivo o tecnología. Ello requiere apoyarse en información que permita hacer correlaciones de eventos y extraer aprendizaje. En segundo lugar es necesario establecer un flujo constante de información entre los sistemas de la organización y la capa de seguridad que los dota de protección. Esto requiere una comunicación bidireccional, es decir, un flujo de información desde cualquier punto donde suceda un evento (ej. sistemas) hacia la capa de seguridad y otro flujo desde la capa de seguridad, una vez hechas las correlaciones, a los sistemas de la organización, distribuyendo el aprendizaje a todos los sistemas. Por último es necesario utilizar esa información compartida para reforzar la prevención, detección y respuesta ante amenazas.

Todo lo anterior consiste básicamente en transformar la información en inteligencia de seguridad. Tratar la información de seguridad de forma holística consiste en integrarla y consolidarla en una única plataforma, normalizarla, resolviendo los posibles conflictos e incoherencias, para finalmente interpretarla. Los datos por si mismos no sirven de nada. Es necesario simplificarlos en un único formato optimizado, y luego interpretarlos para obtener de ellos conocimiento que luego podamos aplicar.

Este conocimiento es imposible si existen silos de seguridad en la organización. Si cada dominio de las TIC se comporta como un compartimento estanco, y las herramientas y sistemas de seguridad no se entienden entre ellos, es imposible obtener una fotografía completa de lo que está ocurriendo. Por ello es crucial disponer de un sistema que integre y estandarice la información de seguridad.

En mi opinión, la respuesta no puede ser dada de forma monolítica por parte de soluciones independientes de seguridad. Es necesario contar con elementos catalizadores que tengan la particular característica de ser completamente omnipresentes. En este sentido, los dos elementos más importantes son las identidades de los usuarios y el protocolo DNS. Además hay que actuar en dos ámbitos. Por un lado, dotar de inteligencia a los sistemas ante amenazas sofisticadas, combinando el máximo número de fuentes de ciberinteligencia (de este modo la empresa no depende de la inteligencia de un único proveedor). Ello permite a las organizaciones tener una postura única e integrada de ciberseguridad. Por otro lado, tener la capacidad de absorber la información relacionada con amenazas y hacerla llegar a todos los elementos de seguridad de la red corporativa, eliminando silos y compartimentos estancos. (ej. compartir la IP con un servidor de antispam para phishing).

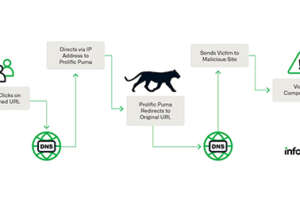

El objetivo de toda esta integración y compartición de la información de seguridad es reforzar la prevención, detección y respuesta ante amenazas. En ello juega un papel importante DNS como mecanismo de seguridad en “primera línea de fuego”. Así, a la hora de prevenir, tengamos en cuenta que cualquier acción del usuario precisa (en un 99,9% de los casos) de una petición de DNS previa. Ejecutando un control de peticiones de DNS sin dependencias protegemos al usuario independientemente de donde esté. En cuanto a la detección, el análisis avanzado del comportamiento de las peticiones de DNS permite identificar anomalías, y realizando múltiples iteraciones de análisis, identificar robos o ataques de información que no podrían ser detectados mediante otros mecanismos. Por último, es un buen mecanismo de respuesta, ya que es posible parar el ataque bloqueando el DNS de forma que se evite su propagación y posibles movimientos laterales.

Continuando con los ejemplos de uso mencionados anteriormente, la red de gasolineras y la firma de consultoría, en el primer caso, la postura de seguridad de toda la red mejora si la dotamos de los elementos necesarios para obtener no sólo una capa de seguridad, sino también la visibilidad necesaria sobre los sistemas IoT que previamente eran transparentes para ellos. Toda la información recopilada puede además ser utilizada por parte del resto de sistemas y herramientas de seguridad. En el caso de la consultora, podría disponer de una solución de seguridad y control de contenido, con independencia de la ubicación del usuario, utilizando inspección avanzada del DNS. Con este enfoque es posible aplicar una política de seguridad unificada e independiente a sus sistemas de seguridad tradicionales, así como romper los silos entre sistemas.

Una vez logrado este primer objetivo, hay que pasar a la segunda parte de este enfoque, que implica la definición de una postura de seguridad coherente y unificada para la organización. Hoy día, está absolutamente asumido que la ciberseguridad no es un concepto absoluto, sino que tiene que ver con definir un determinado nivel de riesgo y articular los mecanismos para controlar el riesgo a un determinado nivel. El concepto de resiliencia está muy vinculado a esta nueva concepción de la ciberseguridad, en la medida en que se asume que ninguna organización es absolutamente invulnerable, y que el objetivo por tanto es asumir un determinado nivel de riesgo y controlarlo, articulando los mecanismos para recuperarse de un ataque en el menor tiempo posible y con el menor daño posible.

En resumen, y de cara a un futuro próximo, todas las organizaciones deberían ser conscientes de que estamos ya en un mundo hiperconectado, que irá a más en breve con el despliegue de tecnologías como 5G, el crecimiento exponencial de dispositivos conectados – sean IoT o no – y que todo ello va a generar una enorme complejidad en la gestión de la seguridad, tanto física como cibernética.

Toda innovación se produce por la combinación de la tecnología y los servicios que dicha tecnología habilita y pueden ser utilizados por empresas y usuarios. Una seguridad robusta va a depender de la capacidad de la empresa para gestionar de forma unificada la seguridad en todos los componentes. Se necesitarán herramientas abiertas, que se integren con facilidad. Todo ello ha de estar orientado a que las organizaciones sean más resilientes, es decir, cuenten con los mecanismos para reaccionar rápidamente, adaptarse a cualquier eventualidad que se presente y poder continuar con su actividad con el menor impacto posible en sus negocio. La capacidad de detección y respuesta no puede estar condicionada por el tamaño de la empresa o por su dispersión geográfica.

Infoblox

Infoblox Director de ingeniería de sistemas para el sur de Europa

Director de ingeniería de sistemas para el sur de Europa