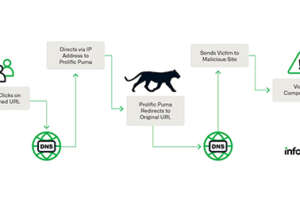

Infoblox Inc., compañía especializada en plataformas de red y seguridad cloud native que simplifican la gestión segura de servicios core de red, ha anunciado la identificación por parte de su unidad de inteligencia de amenazas (Threat Intelligence Group) de un toolkit para crear troyanos de acceso remoto (RAT) que incluyen la capacidad de utilizar DNS para enmascarar comunicaciones de Command and Control (C2). Este toolkit creaba una firma DNS anómala que era utilizada por los servidores C2 para enviar más software malicioso a la víctima o realizar exfiltración de datos de forma recurrente.

Se ha detectado la presencia de estas huellas de DNS anómalas en redes corporativas de diversas organizaciones pertenecientes a sectores de tecnología, salud, energía, finanzas y otros, en EE.UU y diferentes países de Europa, América del Sur y Asia. Se ha descubierto asimismo que estas comunicaciones tenían como destino un controlador localizado en Rusia.

El Threat Intelligence Group de Infoblox, la primera organización en detectar esta grave amenaza, la ha denominado, “Decoy Dog”, y ya está colaborando con otros proveedores de seguridad, así como con clientes para detener esta actividad maliciosa, identificar el vector de ataque y proteger las redes de todo el mundo. El análisis de las anomalías en el funcionamiento de DNS a lo largo del tiempo ha sido un factor crítico tanto a la hora de detectar este troyano de acceso remoto como a la hora de relacionar comunicaciones C2 aparentemente independientes con este malware.

Como proveedor especializado de soluciones de seguridad basadas en DNS, Infoblox analiza las actividades sospechosas dentro las redes para detectar amenazas al principio de su ciclo de desarrollo, conocer aquellas actividades en las que hay una «intención de poner en peligro» un activo de TI y mitigar el ataque antes de que se produzca. Como parte habitual de su actividad de análisis, Infoblox incluye en su lista de dominios sospechosos todos aquellos que presenten determinados parámetros de actividad anómala, e informa de ello directamente a sus clientes, ayudándoles de este modo a protegerse de manera preventiva contra amenazas nuevas y emergentes.

Renée Burton, directora de Inteligencia de Amenazas de Infoblox, ha comentado. “Decoy Dog es un claro recordatorio de la importancia de tener una estrategia de DNS sólida y segura. Infoblox se enfoca en detectar amenazas en DNS, interrumpir los ataques antes de que comiencen y permitir que los clientes se concentren en su propio negocio. Si bien detectamos automáticamente miles de dominios sospechosos todos los días a nivel de DNS, y con este nivel de correlación, es raro descubrir que todas estas actividades se originan en el mismo conjunto de herramientas que aprovecha el DNS para el comando y control.”

El Troyano de Acceso Remoto (RAT) “Pupy”

A principios de abril de 2023, Infoblox descubrió que el troyano de acceso remoto (RAT) que estaba activo en múltiples redes corporativas, así como diversas comunicaciones de Command & Control (C2) vinculadas a la actividad de este troyano. Este troyano se detectó a partir de actividad DNS anómala en redes limitadas y en dispositivos de red como firewalls, no en dispositivos de usuario como portátiles o dispositivos móviles.

Los troyanos de acceso remoto dejan una huella de DNS que es extremadamente difícil de detectar de forma aislada pero, cuando se analiza en un sistema DNS de protección global basado en cloud como BloxOne® Threat Defense de Infoblox, muestran un patrón de comportamiento claramente atípico.

Las comunicaciones C2 se realizan a través de DNS y se basan en un RAT denominado Pupy, que si bien se trata de un proyecto de código abierto, está claramente vinculado a estados implicados en actividades cibercriminales a nivel mundial. En este caso, los dominios C2 rusos ya estaban incluidos en las fuentes de dominios sospechosos en BloxOne Threat Defense (Advanced) en el otoño de 2022. Además de la fuente de dominios sospechosos, estos dominios ahora se agregaron a la fuente antimalware de Infoblox.

Infoblox: simplificar la gestión conjunta de la red y la seguridad en entornos híbridos complejos y multicloud

Infoblox es la única compañía capaz de proporcionar visibilidad y control en tiempo real sobre quién y qué se conecta a la red para ayudar a los clientes a crear entornos más seguros y resistentes. Con Infoblox, los departamentos de NetOps y SecOps disponen ahora de visibilidad compartida, datos contextualizados, capacidades mejoradas automatización y control, que permiten identificar la fuente de amenazas e impedir el tráfico de malware, lo que lleva el rendimiento y la protección de la red a un nivel superior.

Como pionera en soluciones de seguridad de DNS, Infoblox cuenta con capacidades únicas a la hora de integrar la gestión de DNS e inteligencia de activos de TI, para ayudar a los clientes a mejorar el rendimiento y la protección, permitiéndoles prevenir y responder rápidamente a cualquier ataque.