Infoblox Inc., líder en servicios de red seguros y gestionados desde la nube, ha publicado una nueva edición del Infoblox Quarterly Cyberthreat Intelligence Report, un informe de inteligencia de seguridad que recoge trimestralmente las principales amenazas y brechas de seguridad detectadas durante los tres meses anteriores, a nivel mundial.

Las principales conclusiones de este informe, que cubre los meses de enero a marzo de 2021, son:

- Las vulnerabilidades asociadas a “cloud” cobran relevancia. La migración a la nube está siendo muy rápida para muchas organizaciones, lo que está suponiendo un reto tanto para departamentos de TI como para proveedores de servicios “cloud”. Los primeros porque tienen que determinar casi desde cero qué controles de seguridad son necesarios, los segundos porque tienen que desarrollar rápidamente soluciones de seguridad específicas para el entorno “cloud”. La adaptación de las soluciones “on-site” a estos nuevos entornos no siempre es posible, fácil y casi siempre presenta dificultades de integración. En entornos híbridos “cloud-on premises”, la dificultad es aún mayor.

- Errores de gestión de la plataforma cloud y de configuración, principal causa de vulnerabilidades en la nube: demasiados puntos de administración y diferentes paneles de control, demasiadas políticas para implementar, sincronizar y mantener de manera consistente. Las soluciones que se están implementando para reforzar la seguridad “cloud” en este aspectos son los agentes de seguridad de acceso a la nube (CASB), las plataformas de protección de cargas de trabajo en la nube (CWPP) y los gestores de postura de seguridad en la nube (CSPM)

- La orquestación de soluciones de seguridad es clave. Esta complejidad requiere la integración y orquestación de múltiples herramientas y sistemas de control de seguridad. Muchas organizaciones están optando por plataformas de orquestación, automatización y respuesta de seguridad (SOAR), avanzar de manera significativa en sus estrategias “Zero Trust” y SASE.

- La seguridad del DNS, estrategia básica para proteger los recursos en la nube. La gestión segura de DNS se perfila cada vez más como una estrategia básica para proteger infraestructuras de TI, recursos y usuarios en todos los escenarios, tanto en “on-premise”, como en la nube y en los nuevos entornos de trabajo denominados “Work From Anywhere (WFA). Se están implementando nuevos controles para securizar procesos basados en tecnologías de contenedores, bloquear configuraciones en “cloud” y cifrado de datos.

- Dificultad para escalar pilas de seguridad. Las organizaciones están encontrando dificultades para escalar las diferentes capas y herramientas que configuran su “pila de seguridad” hacia la nube. Para hacerlo necesitarían actualizar sus soluciones DLP (Data Loss Prevention) y de gestión de derechos digitales (DRM). El incremento de múltiples instancias de gestión y las configuraciones de front-end, crece también las probabilidad de errores y posible filtración de datos.

“Work From Anywhere (WFA)”: riesgos asociados a los nuevos entornos de trabajo distribuidos. El teletrabajo y la expansión de entornos de trabajo distribuidos están incrementando sensiblemente la superficie de ataque de las organizaciones. Según el informe «Enduring From Home» basado en la encuesta de Malwarebytes entre 200 empresas, el 70% de ellas trasladaron al 61% o más de su fuerza laboral a modalidades de teletrabajo, porcentajes aún superiores a medida que crece el tamaño de la empresa. Esta tendencia seguirá creciendo incluso después de pasada la pandemia, en opinión de la mayoría de los expertos.

Esta tendencia trae aparejados muchos riesgos de seguridad: conexión a través de redes domésticas que no son de confianza, dispositivos de uso doméstico no securizados, la mayoría sin firewalls configurados correctamente o seguridad de punto final. El teletrabajo genera vulnerabilidades que son más fáciles de explotar por los ciberdelincuentes.

Los trabajadores remotos necesitan acceso a los recursos de TI de la empresa desde equipos controlados, pero también desde dispositivos móviles personales. Sin embargo, muchos procedimientos de ciberseguridad y controles de seguridad utilizados dentro de las instalaciones de la empresa no proporcionan la seguridad adecuada en los entornos de teletrabajo.

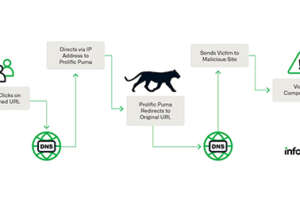

Uno de los mecanismos más habituales de ataque a sitios remotos consiste en explotar las debilidades de DNS. El atacante utiliza DNS para redirigir al usuario a un sitio maliciosos para infectar los equipos. Luego, el atacante toma el control de un servidor (c&C server) desde donde extiende el ataque a toda la red. Muchas organizaciones están rediseñando sus redes para abordar este reto y adoptando estrategias de seguridad basadas en la gestión segura y coherente de DNS en toda su infraestructura, que se puede configurar para proteger a los teletrabajadores y sitios “cloud”.