Dos de las tendencias potencialmente peligrosas que han tenido un mayor auge en los últimos años son los dispositivos personales de los usuarios que se conectan a la red y no están controlados ni autorizados por el departamento de TI (BYOD) y el denominado “Shadow IT”, que consiste en el uso por parte de departamentos de la empresa de aplicaciones no autorizadas ni controladas por TI.

BYOD es una amenaza potencial debido a que el dispositivo personal – ya sea un Smartphone o una tablet – que se conecta a la red, si no está debidamente controlado y sigue las políticas de seguridad de la empresa, puede convertirse en puerta de entrada de ataques y malware. “Shadow IT” puede ser incluso más peligroso, ya que se pueden instalar o usar aplicaciones en modo “cloud” que no sólo pongan en peligro la red o los sistemas, sino que pueden vulnerarse normativas de protección de la información crítica, al compartirse o almacenarse en sitios no controlados los datos corporativos o de clientes.

Los problemas relacionados con “Shadow IT” y dispositivos BYOD no autorizados ha surgido a raíz de la irrupción masiva de dispositivos móviles en la red corporativa. Según un informe realizado por Infoblox, más del 75% de las empresas encuestadas manifiestan que tienen en red más de 1.000 dispositivos corporativos suministrados o administrados por la empresa. Un 10% de ellas tiene más de 10.000 dispositivos conectados diariamente.

Esta gran cantidad de dispositivos personales “en la sombra” y dispositivos IoT generan una serie de vulnerabilidades, que son utilizadas por los cibercriminales utilizando diferentes procedimientos, como son el robo de información, los ataques DDoS, el uso de dispositivos móviles como ejércitos de Botnets, o amenazas de ransomware.

Gestión de amenazas: ¿Cómo mitigar el peligro?

La respuesta más frecuente por parte de las organizaciones a esta problemática ha sido el establecimiento de políticas de seguridad para dispositivos conectados y protocolos sobre el uso de aplicaciones no corporativas. Sin embargo, el estudio antes mencionado revela que el 24% de los empleados en las empresas analizadas desconoce si su organización dispone de una política de seguridad. Además, de aquellos que manifestaron conocerla, un 20% manifestó que raramente o nunca la seguía.

Ya sea por negligencia o ignorancia, está claro que las organizaciones no pueden confiar en que los empleados sigan a rajatabla sus políticas de seguridad para dispositivos conectados, por lo que es necesario gestionar activamente estas amenazas. Hay tres frentes prioritarios en los que se debería actuar de forma prioritaria:

- Restricciones de acceso: La primera medida consiste en restringir el acceso a aquellos sitios que puedan representar un peligro potencial mediante soluciones de control de acceso. Es sabido por ejemplo, que cada vez más se utilizan las redes sociales para distribuir malware, dado que son plataformas en las que el usuario baja la guardia. Se puede implementar algún tipo de solución que permita no sólo restringir el acceso a ciertos tipos de contenido (redes sociales, contenido para adultos y otros contenidos restringidos por categorías) sino que permita también la aplicación sistemática y consistente de políticas en toda la red y la revisión de actividades que incumplan las políticas de uso de la organización.

- Mejorar la visibilidad de red: disponer de visibilidad total y unificada de todos los dispositivos en red y gestionar también las políticas de forma centralizada, teniendo en cuenta el contexto de red requerido para priorizar la acción. La gestión de IPs de forma local (IPAM) puede permitir un control más eficaz de los dispositivos.

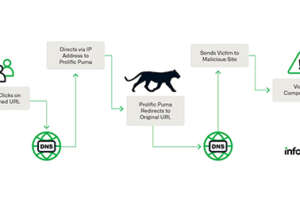

- Securizar DNS: La mayoría de las comunicaciones de Internet dependen del DNS, aunque a menudo no es lo suficientemente seguro, lo que crea vulnerabilidades que pueden explotarse para el robo de datos y propagación de malware. Los sistemas de seguridad existentes, como los cortafuegos y los servidores proxy, rara vez se centran en DNS y las amenazas asociadas, dejando a las organizaciones a merced de ataques altamente agresivos y de rápida proliferación. Un sistema de nombres de dominio seguro puede convertirse en la primera línea de defensa, ya que proporciona información esencial de contexto y visibilidad, para que los administradores de TI puedan ser alertados de cualquier anomalía de la red, conocer qué activos y/o los dispositivos entran y salen de la red, y resolver así los problemas más rápidamente.

La integración de la información sobre amenazas en la gestión de DNS también permitirá monitorizar y impedir el acceso a NOD (Newly Observed Domains). Este tipo de dominios suelen aparecer antes de un ataque de phishing y/o de suplantación de identidad, por lo que al evitar el acceso a estos sitios, las organizaciones pueden reducir el riesgo de que los empleados introduzcan accidentalmente malware a través de clics en enlaces no seguros desde sus dispositivos móviles conectados.

Infoblox

Infoblox Director de Ingeniería de Sistemas para el Sur de Europa

Director de Ingeniería de Sistemas para el Sur de Europa