En estas circunstancias, el concepto de “Inteligencia Holística” ofrece un enfoque especialmente válido, ya que permite orquestar la gestión de la seguridad de forma integral, manejar la complejidad y reducir los costes operativos asociados a la misma.

Para cualquier compañía actual, la ciberseguridad es una prioridad absoluta, ya sea porque necesita proteger la información de sus clientes, su propio conocimiento corporativo o garantizar la continuidad de su actividad en todo momento. El problema es que las empresas sólo pueden dedicar parte de su tiempo y recursos a protegerse, mientras que los hackers, dedican todo su tiempo a idear nuevos modos de robar datos corporativos, extorsionar a las empresas o simplemente causarles interrupciones en su negocio. Esta es una batalla que no se puede librar, y mucho menos ganar, sin las herramientas adecuadas.

Las nuevas tendencias tecnológicas han cambiado por completo el paradigma de gestión de la seguridad en las organizaciones. Estas nuevas tendencias, especialmente “cloud computing” y el propio proceso de transformación digital, han modificado conceptos tales como el “indicador de compromiso” o incluso la definición misma del objetivo básico de la ciberseguridad.

Y es que para muchas organizaciones, el problema básico no es ya tanto mitigar las amenazas, como manejar de forma coherente las alertas y la información de seguridad que generan los múltiples sistemas que están funcionando en la empresa. La propia definición de amenaza, para una determinada organización, es un concepto relativo, que depende de la “postura” de seguridad que se defina en función de la propia naturaleza y objetivo de negocio de la organización. Esta “postura” es diferente para un banco o para una mediana empresa.

El concepto de “indicador de compromiso” también se difumina. Antes, una organización lo tenía claramente definido, pero hoy en día hay múltiples indicadores para una misma amenaza, dependiendo del sistema que la contemple. Es decir, ese indicador es diferente para un sistema de detección de intrusiones que para un antivirus. Hoy día es frecuente, si analizamos los logs de diferentes aplicaciones de seguridad, que un mismo evento haya sido calificado de diferente manera dependiendo el sistema que lo detecte.

Las empresas se enfrentan sobre todo a un problema de gestionabilidad, que lleva aparejado un problema de costes. Hoy día prácticamente todas las herramientas de ciberseguridad generan información de seguridad que alimenta a un sistema SIEM, pero el volumen de información es ya de tal calibre que resulta inmanejable y costoso.

Según las estadísticas, sólo un 4% de los eventos reportados por los diferentes sistemas de seguridad se procesa, lo que quiere decir que hay un 96% de eventos de los cuales se desconoce su naturaleza. Muchos profesionales del sector reconocen que dentro de este 96% restante hay un porcentaje muy alto de falsos positivos, es decir, eventos detectados erróneamente por una determinada herramienta, que en realidad son eventos de otro tipo.

El problema es que toda esta información no se correlaciona. Una información no correlacionada no es útil, ya que generará un aluvión de falsos positivos, que exigirán muchos recursos para analizarlos y restarán agilidad en la respuesta cuando se presente una amenaza real.

Transformar la información en inteligencia de seguridad

La respuesta a esta problemática pasa por adoptar lo que denominamos un “enfoque holístico”, que permita conocer primero, de forma global, y posteriormente definir, cual es la postura de seguridad de una determinada organización.

Básicamente consiste en transformar la información en inteligencia. Tratar la información de seguridad de forma holística consiste en integrarla y consolidarla en una única plataforma, normalizarla, resolviendo los posibles conflictos e incoherencias, para finalmente interpretarla. Los datos por si mismos no sirven de nada. Es necesario simplificarlos en un único formato optimizado, y luego interpretarlos para obtener de ellos conocimiento que luego podamos aplicar.

Este conocimiento es imposible si existen silos de seguridad en la organización. Si cada dominio de las TIC se comporta como un compartimento estanco, y las herramientas y sistemas de seguridad no se entienden entre ellas, es imposible obtener una fotografía completa de lo que está ocurriendo. Por ello es crucial disponer de un sistema que integre y estandarice la información de seguridad.

Una vez logrado este primer objetivo, hay que pasar a la segunda parte de este enfoque, que implica la definición de una postura de seguridad coherente y unificada para la organización. Hoy día, está absolutamente asumido que la ciberseguridad no es un concepto absoluto, sino que tiene que ver con definir un determinado nivel de riesgo y articular los mecanismos para controlar el riesgo a un determinado nivel. El concepto de resiliencia está muy vinculado a esta nueva concepción de la ciberseguridad, en la medida en que se asume que ninguna organización es absolutamente invulnerable, y que el objetivo por tanto es asumir un determinado nivel de riesgo y controlarlo, articulando los mecanismos para recuperarse de un ataque en el menor tiempo posible y con el menor daño posible.

Por ello es muy importante que cada organización defina su propia postura de seguridad, adecuada no sólo al tipo de negocio que desarrolla, sino también a sus características específicas. Y para hacer esto se necesita previamente tener un conocimiento exhaustivo del tipo de amenazas a las que se enfrenta y cuantificar el riesgo que supone cada una.

“Ningún hombre es una isla”: orquestación, automatización y respuesta

Como dijo el poeta “ningún hombre es una isla”, y esto es especialmente válido hoy día en el mundo de las TIC. Ningún proveedor de seguridad puede por sí solo cubrir todos los ámbitos que presenta la gestión de la ciberseguridad. Esto quiere decir que va a haber que contar siempre con varios proveedores y que estarán condenados a entenderse. Hoy más que nunca es necesario orquestar de forma eficiente toda la infraestructura de seguridad de TI de la organización, es decir, construir un sistema de orquestación, automatización y respuesta de seguridad (SOAR) que permita aprovechar al máximo todas las capacidades – que son muchas – de cada uno de los sistemas y herramientas de seguridad implementados.

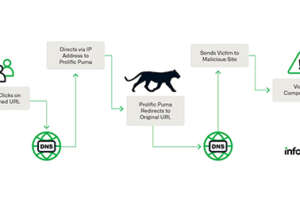

Por ejemplo, una solución DDI es capaz de identificar actividad maliciosa, pero es realmente el firewall el que implementará una determinada política que lleve al dispositivo potencialmente peligroso a una zona de cuarentena. O al revés, un sistema de detección de intrusiones puede detectar un tráfico sospechoso en un determinado servidor, pero se necesitará que el sistema DDI nos proporcione información contextual sobre la dirección del sistema para poder tomar una acción.

Pero todas estas interacciones son simplemente imposibles de realizar en tiempo si exigen la intervención humana. Por ello es preciso que sea un proceso automatizado, tanto en la detección de las amenazas como en la aplicación de la respuesta. Sólo así se consigue crear una infraestructura de seguridad más robusta y con mayor capacidad de respuesta.

Infoblox

Infoblox Director de ingeniería de sistemas para el sur de Europa

Director de ingeniería de sistemas para el sur de Europa