ESET, la mayor empresa de ciberseguridad de la Unión Europea, ha alertado de un incremento en las amenazas que llegan a través del correo electrónico, especialmente en forma de phishing bancario, sextorsión, reescritores del sector de arranque del disco duro, herramientas de control remoto e incluso estafas relacionadas con criptomonedas. En concreto, entre las amenazas más detectadas recientemente, se encuentran los troyanos bancarios, especialmente aquellos relacionadas con las familias de malware Casbaneiro y Grandoreiro.

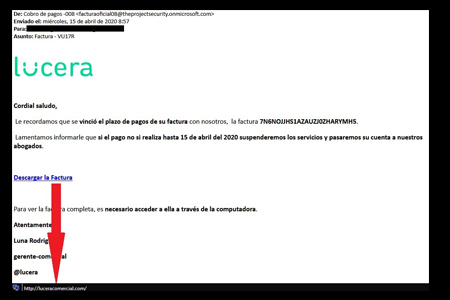

Desde la semana pasada, se está observando un crecimiento en los envíos de phishing, en concreto con facturas falsas de la compañía eléctrica Lucera. El correo que reciben las potenciales víctimas está redactado pobremente e incluye un enlace y el nombre del supuesto gerente comercial, además del remitente y el asunto.

Si la víctima pincha en el enlace, se solicita abrir o descargar un archivo comprimido cuyo nombre va cambiando cada poco tiempo. Lo mismo sucede con el archivo ejecutable que hay en su interior. En caso de que la víctima lo ejecute, estará infectando el sistema. Sin embargo, se intenta despistar a la víctima mostrando una falsa factura de la empresa suministradora de electricidad suplantada para distraer al usuario mientras el malware contacta con el centro de mando y control preparado por los atacantes.

El malware de primera fase es identificado por las soluciones de ESET como un troyano Win32/TrojanDownloader.Banload.YNB que, como su nombre indica, está relacionado con el robo de credenciales bancarias. Durante varios años se ha estado utilizando para descargar como malware de segunda fase el troyano bancario Casbaneiro, un troyano que afectaba principalmente a Brasil y México, aunque en los últimos meses ha empezado a ampliar sus objetivos, entre otros países también a España.

Más recientemente, hemos visto cómo también, mediante este troyano, se está descargando Grandoreiro, un malware bancario del que ya alertó ESET en febrero. Recientemente, investigadores de IBM X-Force han realizado un análisis de las campañas que el troyano bancario Grandoreiro está realizando y que tiene a los clientes de bancos españoles entre sus objetivos. Estas campañas no han sufrido demasiados cambios con respecto a aquellas que ya se han observado previamente en Brasil y México, lo que significa que los atacantes están ampliando sus objetivos a nuestro país o se encuentran colaborando con delincuentes locales.

“Los usuarios se infectan mediante correos maliciosos que adjuntan ficheros infectados o enlaces desde los que descargar estos ficheros”, advierte Josep Albors, responsable de concienciación e investigación de ESET España. “Una vez el malware infecta el sistema de la víctima, este se activa cuando se accede a alguna de las entidades bancarias que se los delincuentes han establecido. El número de las entidades bancarias incluidas es elevado e incluye entidades grandes y pequeñas (algunas muy locales) de varios países, entre los que se encuentra España”.

Cuando el usuario accede a una de las entidades que el malware tiene almacenadas, se le notifica al atacante y este puede tomar el control remoto del dispositivo infectado. Conforme la víctima accede a su servicio de banca online, el delincuente es capaz de mostrar pantallas superpuestas a las legítimas, haciendo creer a la víctima que está introduciendo estos datos en la web del banco. Estas pantallas mostradas por los atacantes pueden usarse también para impedir el acceso a la víctima a la web legítima del banco, una vez ya se han obtenido las credenciales y se puede proceder a robar el dinero de la cuenta, o también pueden utilizarse para solicitar datos adicionales como los de la tarjeta de crédito.

Todo este proceso se realiza con el delincuente solicitando a la víctima en tiempo real cualquier dato adicional que necesite para finalizar la transferencia, datos como los códigos de un solo uso del doble factor de autenticación o los caracteres asociados a la firma electrónica.

“Es importante aprender a identificar este tipo de mensajes fraudulentos y contar con una solución de seguridad que sea capaz de detectar estas amenazas”, concluye Albors.