Los investigadores de seguridad de ThreatLabZ de Zscaler (NASDAQ: ZS), el líder en seguridad en la nube, han observado un aumento en el uso del correo de voz como vector de ataques de ingeniería social. Utilizando la información recopilada en la nube de Zscaler, se han identificado varios dominios registrados recientemente que utilizan hasta más de 200 mensajes diferentes de VoIP y correo de voz como cebo para sus campañas de robo de credenciales de phishing, incluyendo la plataforma de correo de voz de Cisco Unity Connection.

«Como medida de precaución en la actual situación de COVID 19, muchas empresas de todo el mundo continúan con sus empleados trabajando desde casa, por lo que los ciberdelincuentes están perfeccionando sus tácticas para hacerse con las credenciales de los empleados y poder acceder así a las aplicaciones de la empresa. En las últimas semanas, el equipo de ThreatLabZ de Zscaler ha visto un significativo aumento en las campañas de phishing que utilizan alertas de correo de voz para capturar Office 365, Google, Yahoo y Mimecast como aplicación de usuario final», dijo Deepen Desai, CISO y vicepresidente de Security Research de Zscaler.

La campaña de ingeniería social descubierta está diseñada específicamente para llegar a los usuarios finales de las grandes empresas. El uso de correo de voz entregado en un mensaje de correo electrónico, junto con los sitios de phishing que falsifican aplicaciones corporativas como Office 365 y Outlook, dejan claramente a la vista los intereses de los atacantes. Si estos consiguen hacerse con las credenciales de un usuario, pueden acceder a información confidencial de la empresa y potencialmente venderla o utilizarla para pedir un rescate. Además, la información capturada de la empresa se utiliza para lanzar ataques selectivos y, por lo tanto, para obtener una mejor posición en la red y causar grandes daños y posibles pérdidas.

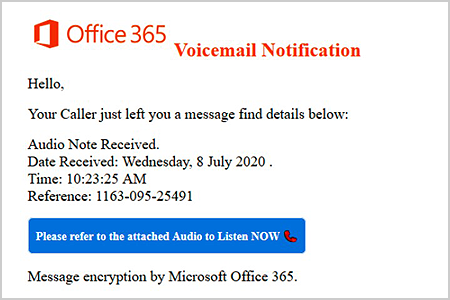

Los ataques se distribuyen por correo electrónico con un archivo adjunto HTML, conteniendo un código JavaScript que redirige a los usuarios al sitio de phishing donde hacerse con sus credenciales. El contenido del correo electrónico está diseñado para imitar una notificación de correo de voz generada por el sistema y que engaña al usuario para que abra el archivo adjunto y así poder acceder al mensaje de voz grabado.

En algunas de las páginas de phishing, se observó que la página de destino final utilizaba un JavaScript externo para mostrar la página de phishing de credenciales en el navegador. En una de las campañas relacionadas con el correo de voz, los atacantes incluso usaron el reCAPTCHA de Google en la página objetivo para evadir el control automático de la URL.

Conclusión

Los atacantes utilizaron sofisticadas técnicas de ingeniería social y las combinaron con tácticas de evasión destinadas para eludir las soluciones de análisis automatizado de URL, logrando un éxito mayor en la atracción de los usuarios y el robo de sus credenciales.

Como medida de precaución adicional, Zscaler recomienda no abrir los archivos adjuntos en los correos electrónicos de fuentes no confiables o desconocidas. Como práctica óptima, los usuarios deberían comprobar generalmente la dirección URL en la barra de direcciones del navegador antes de introducir las credenciales.

Para obtener más detalles técnicos sobre la campaña de phishing, visite hier: https://www.zscaler.com/blogs/research/new-voicemail-themed-phishing-attacks-use-evasion-techniques-and-steal-credentials