Infoblox Inc., el líder en Servicios de Red Seguros y Gestionados desde la Nube, ha hecho público un estudio que pone de manifiesto los importantes retos de gestión y seguridad que la irrupción de BYOD supone para las redes corporativas.

El estudio, que se ha llevado a cabo mediante encuestas a directores de TI de empresas y organizaciones de Estados Unidos, Alemania, Reino Unido, ha tenido por objetivo conocer la incidencia y los riesgos de seguridad que tiene para los sistemas de TI corporativos el uso por parte de empleados de dispositivos no autorizados en red y la utilización y descarga de aplicaciones no controladas por el departamento de TI de la empresa (Shadow IT”)

Crecimiento exponencial del número de dispositivos conectados

Los problemas relacionados con “Shadow IT” y dispositivos BYOD no autorizados ha surgido con la explosión masiva en la cantidad y tipos de dispositivos que se conectan a las redes empresariales. Según el informe, más del 75% de las empresas encuestadas manifiestan que tienen en red más de 1.000 dispositivos corporativos suministrados o administrados por la empresa. Un 10% de ellas tiene más de 10.000 dispositivos conectados diariamente.

Pero junto con estos dispositivos corporativos controlados, existe un considerable número de dispositivos personales no controlados, como portátiles, kindles, tablets y teléfonos móviles, que se conectan a la red. El 35% de las empresas declaró tener conectados habitualmente más de 5.000 dispositivos BYOD pertenecientes a empleados.

Muchos de estos dispositivos son utilizados para acceder a las redes sociales (39%), y para descargar aplicaciones, juegos y películas (24%, 13% y 7% respectivamente). Estas prácticas son fuente de riesgo de infección por malware, ya que las redes sociales se utilizan cada vez más para difundir este tipo de amenazas, mediante ingeniería social y aprovechando el hecho de que los usuarios no toman precauciones a la hora de hacer click en enlaces que reciben por este medio. Un ejemplo ilustrativo de esto es el hackeo del servicio Vevo el pasado año, que tuvo como resultado la pérdida de 3,12TB de datos sensibles, hackeo que se produjo después de que un empleado hiciera link en un mensaje de phishing en LinkedIn.

Se ha descubierto que las aplicaciones y los contenidos multimedia que se encuentran en los sitios de descarga legales contienen malware peligroso. Por ejemplo, en 2017, los investigadores de McAfee identificaron 144 aplicaciones en la tienda Google Play que contenían una nueva cepa de malware, Grabos, en la mayoría de los casos disfrazados de reproductores de audio y aplicaciones para descargar archivos de música MP3. Según McAfee, estas aplicaciones maliciosas habían sido descargadas entre 4,2 millones y 17,4 millones de veces.

Dispositivos IoT

Los directores de TI encuestados también afirmaron tener un número significativo de dispositivos IoT no corporativos conectados a la red, como televisores inteligentes y asistentes digitales. Un tercio de las empresas encuestadas tienen más de 1.000 dispositivos “shadow IoT” al día conectados a su red.

Los dispositivos más habituales encontrados incluyen:

- Dispositivos de fitness, como FitBit o Gear Fit: en el 49% de las empresas

- Asistentes digitales, como Amazon Alexa y Google Home: en el 47% de las empresas

- Televisores inteligentes en el 46% de las empresas

- Pequeños electrodomésticos inteligentes, como hervidores o microondas conectados: en el 33% de las empresas

- Consolas de juegos, como Xbox o PlayStation: en el 33% de las empresas

Los dispositivos conectados vulnerables se pueden descubrir fácilmente en línea a través de motores de búsqueda de dispositivos conectados, como Shodan. Incluso con una búsqueda simple, Shodan proporciona detalles de los dispositivos, como servicios HTTP, SSH, FTP y SNMP. Y, como identificar dispositivos es el primero paso acceder a ellos, esto proporciona incluso a hackers poco cualificados un medio fácil de identificar una gran cantidad de dispositivos potenciales víctimas de ataques.

Principales amenazas

La gran cantidad de dispositivos personales “en la sombra” y dispositivos IoT generan una serie de vulnerabilidades, que son utilizadas por los cibercriminales utilizando diferentes procedimientos, ya sea su objetivo el robo de datos o causar interrupciones en los servicios de red. Entre las amenazas más comunes se encuentran:

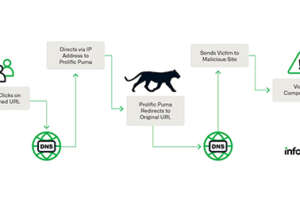

- Robo de datos: Los dispositivos conectados pueden servir como punto de entrada para infiltrarse en una red, y una vez dentro, filtrar datos a través del puerto DNS. La técnica conocida como túnel DNS, permite insertar malware o pasar información robada, creando un canal de comunicación encubierto que sortea la mayoría de los firewalls. En un análisis realizado por Infoblox en 248 organizaciones, se encontró que en el 40% de los archivos analizados había evidencias de haber sufrido DNS tunneling.

- Ataques DDoS: Los dispositivos conectados vulnerables pueden ser secuestrados y utilizados para lanzar ataques DDoS. El año pasado, Verizon informó sobre uno de esos casos en un campus universitario de EE.UU., cuando más de 5.000 de sus sistemas, incluidas máquinas expendedoras y bombillas conectadas, sufrieron un ataque DDoS y fueron convertidos en una botnet que lanzó un Ataque DDoS en la red.

- Ejército Botnet: los piratas informáticos apuntan cada vez más a dispositivos IoT débiles que se pueden usar para lanzar ataques DDoS masivos. Según un informe de Infoblox, un 35% de todos los archivos analizados mostraron evidencia de actividad de botnet.

- Ransomware: el ransomware puede acceder a la red después de ser descargado accidentalmente por un empleado en un dispositivo conectado. Los dispositivos IoT también pueden ser atacados con ransomware.

Confianza en las políticas de seguridad.

Para gestionar la amenaza de seguridad que representan los dispositivos personales y los dispositivos IoT, el 82% de las organizaciones han introducido alguna política de seguridad para dispositivos conectados. Sin embargo, mientras que el 88% de los encuestados consideran que las políticas de seguridad implementadas son efectivas o muy efectivas, el 24% de los empleados desconoce si su organización dispone de una política de seguridad. Además, de aquellos que manifestaron conocerla, un 20% dijo que raramente o nunca la seguía. Sólo un 20% de los encuestados en el Estados Unidos y el Reino Unido confesó seguir las políticas de seguridad a rajatabla.

Gestión de amenazas

En respuesta a las crecientes amenazas, el 85% de las organizaciones encuestadas han aumentado su inversión en ciberseguridad durante el año pasado. De las inversiones en seguridad realizadas, el software antivirus y los firewalls fueron las soluciones más habituales en el sector sanitario. Sin embargo, el aumento de la actividad maliciosa también ha llevado a muchas organizaciones de este sector a invertir en otras soluciones de seguridad. La mitad de las organizaciones ha invertido en soluciones de análisis y control de red para identificar actividades maliciosas. Un tercio ha invertido en soluciones de seguridad de DNS, que pueden mitigar activamente los ataques (DDoS) y exfiltración de datos. El 37% ha invertido en seguridad de aplicaciones para asegurar aplicaciones web, sistemas operativos y software.