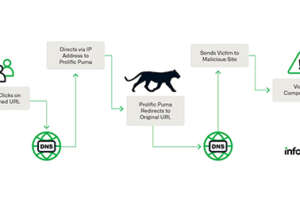

Los mismos factores que determinan la fuerza del sistema de nombres de dominio (DNS, por sus siglas en inglés, Domain Name System) también representan el núcleo de sus debilidades. El DNS ha demostrado ser el mejor amigo de usuarios con intenciones maliciosas, aunque su diseño y función inicial sea la de facilitar los negocios y comunicaciones en Internet.

El DNS tiene un gran valor para las empresas modernas, ya que conecta todo y a todos a dispositivos y aplicaciones. Por esa misma razón, la infraestructura del DNS resulta muy atractiva para los ciberdelincuentes, ya que todos los dispositivos de seguridad implantados por las empresas tienen una cosa en común: confían en el DNS.

En consecuencia, los ciberdelincuentes pueden, y lo harán, vulnerar las redes con relativamente poco esfuerzo, aliviados por no tener que atravesar demasiados dispositivos de seguridad como los NGFW, la prevención de intrusiones o software antimalware en el puesto de trabajo y así obtener acceso a la red. Tal y como señala Cherif Sleiman, vicepresidente sénior de Infoblox EMEA, escribir un sencillo script o botnet en modo oculto puede ser introducido en la red. «Las empresas, por lo tanto, deben entender que no pueden permitirse el lujo de construir redes sin que la seguridad de DNS sea una parte fundamental para una práctica de red más segura», afirma Sleiman.

El DNS se ha convertido en un vector de amenazas emergente para los ciberdelincuentes, un mensaje que ahora mismo está empezando a abrirse paso entre el personal de seguridad informática, apoyado en parte por el mensaje evangelizador de Infoblox.

Ante las ominosas amenazas por el aumento de la ciberdelincuencia, las empresas han reaccionado creando capas de seguridad, en un intento -en gran medida inútil- de proteger todas las zonas de la red. El resultado es una auténtica mezcolanza de diferentes productos, implantados en un intento de evitar ataques dirigidos a softwares de prevención de pérdida de datos (DLP, en inglés, Data Loss Prevention), protección de endpoints, sandboxing, firewalls de última generación, etc.

«No hay falta de innovación en soluciones de seguridad pero, sin embargo, seguimos sufriendo una vulneración tras otra», afirma Sleiman. «Cuando la red tenía unos parámetros establecidos, estaba claro dónde colocar la solución de seguridad. La proliferación de dispositivos, así como la nube, se traduce en un mayor número de puntos y políticas de seguridad en toda la red».

Estos diferentes productos, suministrados por diferentes proveedores, inevitablemente terminan creando silos de gestión y por consiguiente en seguridad.

El resultado: el NGFW no sabe lo que está haciendo el software de sandboxing, mientras que el software de seguridad del puesto de trabajo permanece separado de las operaciones del DLP. Y no es porque estos productos sean necesariamente inadecuados, dice Sleiman. El hecho es que los dominios de seguridad son lo suficientemente amplios y pueden incorporar fácilmente gran cantidad innovación a medida que los proveedores intentan diseñar un mejor producto.

Los retos con los silos son múltiples, señala Sleiman. El primero es operacional. Las empresas deben, por necesidad, asumir el papel de integrador de sistemas y, de esta forma, integrar los diferentes productos en algún tipo de arquitectura coherente, estableciendo un ecosistema de Seguridad. Y luego deben administrar todos estos dispositivos de seguridad de manera diferente. «Se les hace difícil a los responsables de seguridad informática implementar las políticas de seguridad exigidas en todo el espectro empresarial y esperan que todos estos productos diversos las cumplan».

En segundo lugar, no hay una integración “mágica” entre los diferentes dispositivos de seguridad. Por ejemplo, si se detecta un problema en la capa del NGFW, no existe ningún método efectivo que alimente esa inteligencia en un sistema de puesto de trabajo, para que este último pueda responder proactivamente. Ese tejido en realidad no existe, dice Sleiman, se trata de una deficiencia que obliga a las empresas a invertir en mucho más personal, una proposición difícil en la economía actual. Por lo tanto, solo se responde o se reconoce entre el 8 y el 12 % de los sucesos relacionados con la seguridad. «No es de extrañar que nos ataquen», observa Sleiman.

«Aquí está nuestro auténtico poder: proporcionar una inteligencia de red viable para todos los demás actores del ecosistema, de forma que traigan aquí todos sus dispositivos y eventos para luchar contra las amenazas en una plataforma común».

En la gestión de la ciberseguridad, la nube se comporta como un elefante una cacharrería. Su mayor beneficio es la velocidad con la que se pueden garantizar los servicios de seguridad, una transformación primordial en ciberseguridad. Hemos evolucionado a partir de un mundo donde toda la inteligencia radicaba en la configuración y el firmware del producto. Era un mundo en el que las empresas estaban a merced de los proveedores a la hora de obtener nuevas versiones de un software, que por lo general actualizaban una o dos veces al año. Hoy, la inteligencia contra amenazas se puede alimentar desde la nube en el momento oportuno y está a disposición de los dispositivos de seguridad de manera instantánea, afirma Sleiman.

Sin embargo, incluso la inteligencia de amenaza cibernética (CTI, en inglés, cyber threat intelligence) se ha vuelto problemática, ya que sufre de la misma falta de conexión que el resto de las soluciones de seguridad, con proveedores ofreciendo sus propias versiones de CTI. Esta incoherencia es peligrosa, ya que puede dar lugar a casos en los que una inteligencia de amenazas del proveedor A identifique una amenaza, pero los otros servicios del proveedor B no lo hagan. «Esto crea un escenario en el que no existe una aplicación coherente ni se marcan las vulneraciones ni los ataques. No hay una forma común de describir una amenaza ni, posteriormente, definir su remedio», explica Sleiman.

Resulta imperativo desarrollar un marco colaborativo entre las diferentes soluciones. Infoblox ha respondido sobre esta práctica de seguridad inconexa con el lanzamiento de su programa de integración de tecnología. Lo exclusivo del programa es que difiere de lo que ofrecen todos los demás proveedores de seguridad. «No somos competencia», afirma Sleiman. «Se busca que una parte neutral de la red (como Infoblox) brinde ese marco colaborativo entre las diferentes soluciones para compartir inteligencia y acciones de prevención.

El DNS está en todas partes. Casi todo lo que usted necesita hacer en Internet, en la red interna, comenzar y terminar con peticiones sobre el DNS.

«El DNS ha demostrado ser el mejor amigo de usuarios con no muy buenas intenciones, aunque su diseño y función inicial sea la de facilitar los negocios y comunicaciones en Internet «.

Infoblox, gracias a su liderazgo natural en DNS, puede ayudar en todo lo relacionado con la seguridad, al identificar cuándo un dispositivo ha entrado en contacto con un software malicioso o malware. Mediante la detección de peticiones de nombre o IP de sobre cada usuario y cada acción en la red, donde las soluciones de Infoblox pueden reconocer las consultas de DNS maliciosas, que todos los demás dispositivos identificarían como legítimas. A continuación, esta información puede disparar una la alerta y desencadenar una política o acción proactiva para asegurarse de que este malware no se inicie en ninguna otra máquina. «Este es nuestro auténtico poder: proporcionar una inteligencia de red viable para todos los demás actores del ecosistema y garantizar que integramos todos sus dispositivos y soluciones para luchar contra las amenazas bajo un enfoque colaborativo y coordinado», afirma Sleiman.

Para los responsables de seguridad informática, la visibilidad lo es todo. No se puede administrar y asegurar lo que no se puede ver, observa Sleiman. El primer paso fundamental que hay que dar es el de desarrollar un sistema de descubrimiento inteligente que visualiza todo lo conectado (desde el almacenamiento, hasta la voz y los equipos, incluidos todos los usuarios) a la infraestructura completa. Pero esto es solo el primer peldaño.

Tras obtener esa visión autorizada de los sistemas que existen internamente, los responsables de seguridad informática pueden comenzar a aplicar rigurosos controles de evaluación sobre el firmware y las configuraciones para garantizar que sean lo suficientemente sólidos.

«Con Infoblox, puedo decirle cuántos activos informáticos tiene en la red, así como el software y las configuraciones que están ejecutando. Mediante dicha funcionalidad y aplicando una evaluación continua y segura de los activos, podemos ayudarle a garantizar la solidez de su infraestructura inicialmente», afirma Sleiman.

Debido a la explosión digital que estamos experimentando de dispositivos, las empresas se ven muy presionadas para pasar al Protocolo de Internet versión 6 (IPV6). Infoblox ya está preparado para la adopción nativa de IPV6, para acompañar el impulso de la transformación digital en las empresas. «Nuestra plataforma DDI es genéticamente IPV6 en su base. Sin embargo la situación actual es que las empresas todavía tienen muchos dispositivos en IPV4 en su red, de ahí la necesidad de gestionar esa transición. Infoblox puede ayudar en esta transición porque las mismas herramientas que actualmente ofrecen DNS, DHCP y servicios de administración de direcciones a los clientes, son las mismas que tienen que funcionar con IPv6», añade Sleiman.

«Podemos proporcionar un sistema sin fisuras mediante el cual IPV6 y IPV4 pueden coexistir nativamente. El equipo de operaciones de red una vez que tiene el control total, puede centrarse en el plano normativo y dejar que las herramientas hagan el trabajo pesado», añade.

El lema de Infoblox sigue siendo el mismo, lo que permite que los usuarios finales se conecten a cualquier activo digital utilizando cualquier dispositivo en cualquier red y hacerlo de forma segura, dice Sleiman. «Continuaremos invirtiendo en la red como una herramienta, así como en las herramientas que fundamentalmente permiten escalar a las empresas. Esto se debe a que miles de millones de dispositivos se están uniendo a la red; ahora el reto consiste en cómo asignar eficazmente una dirección IP a todos estos dispositivos y cómo gestionarlos, controlarlos y protegerlos».

Infoblox es conocida hoy en día por la seguridad DNS y sus servicios de DDI. En cuanto a la seguridad, Infoblox ha pasado del enfoque tradicional de malware, a la lucha contra las amenazas cibernéticas para terminar centrándose principalmente en el análisis conductual. El aumento de botnets que aprovechan los dominios dinámicos para eliminar los rastros de su actividad, subraya la necesidad de un análisis. No nos podemos proteger contra dichas amenazas haciendo uso de una seguridad estática, afirma Sleiman. «El análisis conductual y la inspección profunda de paquetes (DPI, en inglés, Deep Packet Inspection) son clave para nosotros, como lo demuestra nuestra familia de productos de protección Threat Insight».

Los proveedores de hardware desempeñan un papel clave en materia de seguridad, a pesar de la transición natural hacia entornos de software donde el hardware se ha convertido en un producto de consumo masivo. En última instancia, el software debe ejecutarse en algún lugar. «Hay una gran diferencia entre un software que se ejecuta en una plataforma de hardware inteligente, el cual proporciona procesamiento asistido para cálculos pesados y permite que su software escale, y una simple CPU convencional. La conclusión es que, para que el sector del hardware continúe siendo relevante, debe continuar llevando a cabo estas innovaciones», afirma Sleiman.

El Internet de las cosas ofrece un nuevo paradigma de seguridad, con una preocupación generalizada por los miles de millones de dispositivos no protegidos en la red.

Sin embargo, en el fondo de la adopción del IoT están las empresas que desean crear una experiencia digital transformadora para sus usuarios, dice Sleiman. «Se están llevado a cabo grandes esfuerzos para proteger el perímetro, y se está prestando poca atención a las amenazas desde el interior. Los ataques basados en el IoT, como Mirai, también han demostrado la necesidad de protegerse de las amenazas dentro de la red. Estos no son Windows y Mac y no se sabe qué tipo de software base implementan los diferentes fabricantes del IoT y cómo pueden ser atacadas».

«Infoblox puede fortalecer la infraestructura de control de la red de Internet, incluidos DNS, DHCP y puestos de trabajo contra estos ataques internos», agrega Sleiman.

Las empresas deben aceptar la realidad actual; ahora hay dos industrias paralelas formadas por los buenos por un lado y los malos por el otro. El mundo de los ciberdelincuentes, por desgracia, está muy bien financiado y organizado, con su propia I + D, sus propios expertos y su propio grupo de cerebros. «La única diferencia entre ellos y nosotros es que ellos tienen malas intenciones y nosotros no. Es triste decirlo, pero los ciberdelincuentes han logrado ser más hábiles que las fuerzas de defensa y superarlas», afirma Sleiman.

Así que aquí estamos de nuevo: reorganizando las prioridades que reorganizamos ayer. En general las empresas no pueden tener todo lo que quieren y lgunas cosas tendrán que esperar. Otras nunca pasarán del estado de «lista de deseos». Pero hay ciertas tendencias maliciosas que usted no puede ignorar, y que están haciendo un uso muy básico del DNS de la red y además están afectando a todo lo demás que usted hace. El DNS es ahora su vector de amenaza número uno. Y las debilidades en su núcleo de red, que eran irrelevantes el año pasado, ahora se interponen entre usted y su migración a la arquitectura moderna. Ay, ahí está en parte su iniciativa y sofisticada transformación digital. Y ese es el motivo por el que no puede ignorar las debilidades en el núcleo de los servicios de red.

Infoblox

Infoblox Vicepresidente senior EMEA

Vicepresidente senior EMEA